Sophos, công ty hàng đầu thế giới về các giải pháp an ninh mạng thế hệ mới, hôm nay đã công bố “Sổ tay những kẻ tấn công đang hoạt động 2022” (“Active Adversary Playbook 2022”).

Cuốn sổ này mô tả chi tiết hành vi của kẻ tấn công mà Đội phản ứng nhanh Sophos đã ghi nhận trong năm 2021.

“Sổ tay những kẻ tấn công đang hoạt động 2022” của Sophos dựa trên 144 vụ tấn công trong năm 2021, nhắm đến nhiều tổ chức với các quy mô và lĩnh vực hoạt động khác nhau có trụ sở tại:

Hoa Kỳ, Canada, Vương quốc Anh, Đức, Ý, Tây Ban Nha, Pháp, Thụy Sĩ, Bỉ, Hà Lan, Áo, Các Tiểu vương quốc Ả Rập Thống nhất, Ả Rập Saudi, Philippines, Bahamas, Angola và Nhật Bản.

Các ngành có đại diện tham gia nhiều nhất là sản xuất (17%), tiếp theo là bán lẻ (14%), chăm sóc sức khỏe (13%), CNTT (9%), xây dựng (8%) và giáo dục (6%).

Mục tiêu của báo cáo Sophos là giúp đội bảo mật hiểu được những gì kẻ xâm nhập đang làm trong các cuộc tấn công cũng như cách phát hiện và bảo vệ khỏi các hoạt động độc hại trên mạng.

Lỗ hổng ProxyLogon và ProxyShell - Thời gian chờ của kẻ tấn công đã tăng 36%

Những phát hiện cho thấy thời gian chờ (dwell time) đã tăng 36%, trong đó thời gian chờ trung bình của kẻ xâm nhập là 15 ngày trong năm 2021 so với 11 ngày trong năm 2020.

Báo cáo cũng tiết lộ tác động của lỗ hổng ProxyShell trong Microsoft Exchange mà Sophos tin rằng một số Nhà môi giới truy cập ban đầu (Initial Access Brokers - IABs) đã lợi dụng để xâm nhập vào hệ thống mạng và sau đó bán quyền truy cập cho những kẻ tấn công.

Ông John Shier, cố vấn bảo mật cấp cao tại Sophos cho biết:

“Thế giới tội phạm mạng đã trở nên vô cùng đa dạng và chuyên biệt. Những nhà môi giới truy cập ban đầu đã phát triển một ngành tiểu thủ công nghiệp tội phạm mạng bằng cách xâm nhập mục tiêu, thực hiện trinh sát thăm dò hoặc cài đặt cửa hậu (backdoor), sau đó bán quyền truy cập bằng chìa khóa trao tay cho các băng nhóm mã độc tống tiền để thực hiện các vụ tấn công”.

Không những thế, ông còn chia sẻ thêm:

“Trong bối cảnh các mối đe dọa mạng chuyên biệt ngày càng bùng nổ, các tổ chức khó có thể bắt kịp các công cụ và phương thức không ngừng thay đổi được những kẻ tấn công sử dụng.

Điều quan trọng là đội bảo mật phải nắm bắt được những việc cần làm ở mỗi giai đoạn tấn công để có thể phát hiện và vô hiệu hóa các cuộc xâm nhập nhanh nhất có thể.”

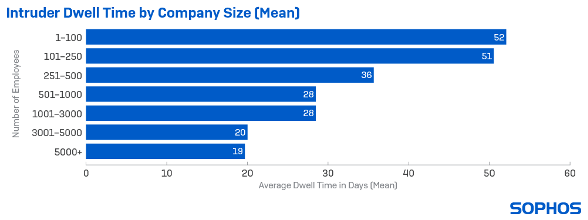

Nghiên cứu của Sophos còn cho thấy thời gian chờ của kẻ xâm nhập kéo dài hơn trong các hệ thống của tổ chức có quy mô nhỏ.

Kẻ tấn công thường chờ khoảng 51 ngày trong các tổ chức với quy mô khoảng 250 nhân viên, trong khi đó chúng thường dành khoảng 20 ngày trước khi tấn công tổ chức với quy mô từ 3.000 đến 5.000 nhân viên.

Ông Shier nói thêm:

“Những kẻ tấn công xem các tổ chức lớn có giá trị hơn nên chúng sẽ có động lực để tấn công, đạt được mục đích và rút lui.

Với các tổ chức nhỏ có ít giá trị hơn, những kẻ tấn công có thể ẩn nấp trong hệ thống với thời gian lâu hơn.”

Đồng thời, ông cũng cho biết rằng:

“Với cơ hội từ các lỗ hổng ProxyLogon và ProxyShell chưa được vá cũng như sự gia tăng của các Nhà môi giới truy cập ban đầu, chúng tôi nhận thấy có nhiều bằng chứng hơn về những kẻ tấn công hàng loạt vào mục tiêu đơn lẻ.

Nếu hệ thống quá đông, chúng sẽ muốn triển khai nhanh để đánh bại đối thủ.”

Vì vậy, con số thời gian chờ gia tăng có thể là do khai thác lỗ hổng ProxyLogon và ProxyShell cùng với truy cập ban đầu.

Mặc dù sụt giảm trong việc sử dụng giao thức máy tính từ xa để truy cập bên ngoài, những kẻ tấn công đã tăng cường sử dụng công cụ để tấn công lây lan trong hệ thống.

“Sổ tay những kẻ tấn công đang hoạt động 2022” - Những phát hiện khác

Ngoài thời gian chờ của kẻ tấn công hệ thống mạng, “Sổ tay những kẻ tấn công đang hoạt động 2022” còn cung cấp nhiều phát hiện khác về tình hình an ninh mạng.

Thời gian chờ trung bình của kẻ tấn công trước khi bị phát hiện đã kéo dài hơn so với các cuộc xâm nhập “lén lút” chưa phát triển thành cuộc tấn công quy mô lớn như mã độc tống tiền, cũng như khi nhắm vào các tổ chức nhỏ và ngành nghề có ít tài nguyên để bảo mật Công Nghệ Thông Tin (IT) hơn.

Thời gian chờ trung bình cho những tổ chức bị tấn công bởi mã độc tống tiền là 11 ngày.

Đối với những tổ chức đã bị xâm nhập, nhưng chưa bị ảnh hưởng bởi một cuộc tấn công lớn như mã độc tống tiền (chiếm 23% số vụ được điều tra), thời gian chờ trung bình là 34 ngày.

Các tổ chức trong lĩnh vực giáo dục hoặc có quy mô ít hơn 500 nhân viên cũng ghi nhận thời gian chờ dài hơn.

Thời gian chờ dài hơn và các điểm đầu vào mở khiến các tổ chức dễ bị tấn công hàng loạt.

Bằng chứng tội phạm phát hiện nhiều nhóm tấn công hàng loạt, bao gồm:

Nhà môi giới truy cập ban đầu, băng đảng mã độc tống tiền, ứng dụng đào tiền ảo, và thậm chí các nhà khai thác mã độc tống tiền đều nhắm đến cùng một tổ chức.

Mặc dù sụt giảm trong việc sử dụng giao thức máy tính từ xa (Remote Desktop Protocol - RDP) để truy cập bên ngoài, những kẻ tấn công đã tăng cường sử dụng công cụ để tấn công lây lan trong hệ thống.

Năm 2020, những kẻ tấn công đã sử dụng giao thức máy tính từ xa cho các hoạt động bên ngoài trong 32% số vụ được phân tích, nhưng con số này giảm xuống còn 13% trong năm 2021.

Mặc dù là thay đổi đáng hoan nghênh, cho thấy các tổ chức đã cải thiện việc quản lý bề mặt tấn công bên ngoài, những kẻ tấn công vẫn lợi dụng các giao thức máy tính từ xa để tấn công lây lan trong hệ thống.

Sophos phát hiện những kẻ tấn công sử dụng giao thức này trong 82% sự cố trong năm 2021 so với 69% sự cố trong năm 2020.

Những tổ hợp công cụ phổ biến được sử dụng trong các vụ tấn công cung cấp một tín hiệu cảnh báo mạnh mẽ về hoạt động của kẻ xâm nhập.

Ví dụ, các điều tra sự cố phát hiện năm 2021 PowerShel và các tập lệnh độc hại không phải PowerShell xuất hiện cùng nhau trong 64% vụ tấn công; PowerShell kết hợp với Cobalt Strike xuất hiện trong 56% vụ tấn công; và PowerShell và PsExec được tìm thấy trong 51% vụ tấn công.

Việc phát hiện mối tương quan này có thể xem là một cảnh báo sớm về một cuộc tấn công sắp xảy ra hoặc xác nhận sự hiện diện của một cuộc tấn công đang hoạt động.

50% các sự cố mã độc tống tiền liên quan đến việc đánh cắp dữ liệu đã được xác nhận – và với dữ liệu có sẵn, khoảng cách trung bình giữa đánh cắp dữ liệu và phát tán mã độc tống tiền là 4,28 ngày.

73% các sự cố mà Sophos xử lý trong năm 2021 liên quan đến mã độc tống tiền.

Trong đó, 50% các sự cố này liên quan đến việc đánh cắp dữ liệu.

Đánh cắp dữ liệu thường là giai đoạn cuối cùng của cuộc tấn công trước khi mã độc tống tiền được phát tán, và các cuộc điều tra sự cố cho thấy khoảng cách trung bình giữa hai giai đoạn này là 4,28 ngày và khoảng cách trung vị là 1,84 ngày.

Conti là nhóm tội phạm mã độc tống tiền hoạt động mạnh nhất trong năm 2021, chiếm 18% tổng sự cố.

Mã độc tống tiền REvil chiếm 1 trong 10 sự cố, trong khi đó một số họ mã độc tống tiền phổ biến hiện nay bao gồm DarkSide, dịch vụ cho thuê mã độc tống tiền (RaaS) đứng đằng sau vụ tấn công khét tiếng vào Colonial Pipeline tại Hoa Kỳ và Black KingDom.

Đây là một trong những họ mã độc tống tiền mới xuất hiện vào tháng 3 năm 2021 sau lỗ hổng ProxyLogon.

- Có khoảng 41 nhóm mã độc tống tiền khác nhau được phát hiện trong 144 vụ tấn công.

- Trong đó, khoảng 28 nhóm mới lần đầu tiên được báo cáo trong năm 2021.

- 18 nhóm mã độc tống tiền trong các vụ tấn công năm 2020 đã biến mất khỏi danh sách năm 2021.

Lưu ý cảnh báo - Đội bảo mật cần đề cao cảnh giác

Đội ngũ bảo mật cần cảnh giác với bất kỳ tín hiệu đáng ngờ nào và nên được điều tra ngay lập tức và cần vá các lỗi nghiêm trọng, đặc biệt là những lỗi trong phần mềm được sử dụng rộng rãi và ưu tiên tăng cường bảo mật cho các dịch vụ truy cập từ xa.

Ông Shier cũng chia sẻ rằng:

“Những tín hiệu đỏ mà đội bảo mật nên cảnh giác bao gồm việc phát hiện một công cụ hợp pháp, sự kết hợp của các công cụ hay hoạt động ở một nơi không mong muốn hoặc vào một thời điểm bất thường,”.

Ngoài ra, bàn về việc xâm nhập, ông còn nói thêm:

“Điều đáng lưu ý là có những lúc tồn tại rất ít hoặc hầu như không có bất kỳ hoạt động nào, tuy nhiên điều đó không có nghĩa là tổ chức chưa bị xâm nhập.”

Ông lấy ví dụ rằng, nhiều lỗ hổng ProxyLogon hoặc ProxyShell có thể chưa được phát hiện nơi mà mã độc Webshell và cửa hậu đã được cấy vào các tổ chức mục tiêu để truy cập liên tục và hiện đang im lặng cho đến khi quyền truy cập được sử dụng hoặc bán đi.

Ông cũng cảnh báo rằng:

“Trước khi các điểm đầu vào mở được đóng lại và tất cả những thủ thuật của những kẻ tấn công đã thiết lập nhằm duy trì quyền truy cập được loại bỏ, thì hầu như bất kỳ ai cũng đều có thể xâm nhập theo sau chúng, và đây cũng là điều khó có thể tránh khỏi.”